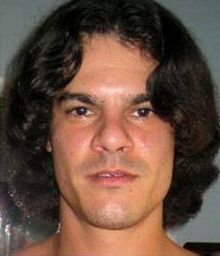

Albert González

| Albert González | ||

|---|---|---|

| ||

| Información personal | ||

| Nacimiento |

1982 Cuba |

|

| Nacionalidad | Estadounidense | |

| Educación | ||

| Educado en | South Miami High School | |

| Información profesional | ||

| Ocupación | Hacker e informático teórico | |

| Información criminal | ||

| Cargos criminales | delito informático | |

Albert González (Cuba, 1981) es un hacker y criminal estadounidense acusado de organizar el robo de tarjetas de crédito y la posterior reventa de más de 170 millones de tarjetas y números de cajeros automáticos entre 2005 y 2007. González y sus cómplices usaron un método de infiltración de código SQL, utilizado para abrir la puerta trasera de varios sistemas corporativos para que el paquete enviado pudiera inspeccionar los archivos (específicamente, los ARP Spoofing). Este ataque le permitió entrar y robar todos los datos internos que quería de la empresa

Biografía

Albert González nació en Cuba en 1981. Los padres de González, que habían emigrado a los Estados Unidos desde Cuba en los años setenta, le compraron su primer ordenador cuando tenía 12 años.

Asistió a la South Miami High School en Miami, Florida, donde fue descrito por algunos de sus profesores como un líder "problemático" del grupo de informáticos de la universidad. En el 2000 se trasladó a la ciudad de Nueva York, donde vivió tres meses antes de mudarse a Kearny, Nueva Jersey.

González fue juzgado por tres acusaciones federales:

- Mayo de "2008" en Nueva York por el caso Dave & Busters.

- Mayo de "2008" en Massachusetts por el caso TJ Maxx.

- Agosto de "2009" en Nueva Jersey en relación con el caso Heartland Payment.

El 25 de marzo de 2010, González fue sentenciado a 20 años de prisión.

González, junto a su equipo, apareció en el 5.º episodio de una serie de la CNBC, American Greed, concretamente en el episodio 40: Hackers: Operation Get Rich or Die Tryin.

ShadowCrew

En Kearny, Nueva Jersey, fue acusado de ser el cerebro de un grupo de hackers llamado ShadowCrew, que traficó con 1,5 millones de números de tarjetas de crédito y cajeros robados. Aunque fue considerado el cerebro del grupo (en el que operaba con el nombre de usuario CumbaJohnny), no fue condenado por ello. Según la acusación, había 4 000 personas registradas en la web Shadowcrew.com. Una vez registrados, podían comprar números de cuentas robados o documentos falsificados en una subasta. También podían leer "Tutoriales y procedimientos" que describen el uso de la criptografía en las tiras magnéticas de las tarjetas de crédito, tarjetas de débito y tarjetas ATM, para que los números puedan ser utilizados. Los moderadores del sitio web castigaron a los miembros que no cumplían con las reglas del sitio, incluyendo el reembolso a los compradores si los números de tarjeta robados resultaban no funcionar.

Además de los números de tarjetas, se vendieron en la subasta muchos otros objetos identificativos robados, incluyendo pasaportes falsificados, licencias de conducir, tarjetas de la seguridad social, tarjetas de crédito, tarjetas de débito, certificados de nacimiento, tarjetas de identificación de estudiantes universitarios y tarjetas de seguro médico. Un miembro vendió 18 millones de cuentas de correo electrónico con nombres de usuario asociados, contraseñas, fechas de nacimiento y otra información de identificación personal. Los miembros que mantuvieron o moderaron el sitio web fueron procesados, incluyendo a quien intentó registrar el nombre del dominio Shadowcrew.cc.

El Servicio Secreto llamó a su investigación Operación Firewall. Creían que habían robado 4,3 millones de dólares cuando Shadowcrew compartió su información con otros grupos, Carderplanet y Darkprofits. La investigación incluyó unidades de Estados Unidos, Bulgaria, Bielorrusia, Canadá, Polonia, Suecia, Países Bajos y Ucrania. González fue acusado inicialmente de posesión de 15 tarjetas falsas de crédito y débito en Newark, Nueva Jersey, aunque evitó la cárcel al proporcionar pruebas al Servicio Secreto de Estados Unidos contra sus compañeros. Gracias a estas pruebas se procesó a 19 miembros de ShadowCrew. Luego regresó a Miami.

Compañías TJX

Mientras cooperaba con las autoridades, dirigió el hackeo de TJX Companies, de la que fueron robados 45,6 millones de dólares de tarjetas de crédito y débito durante un período de 18 meses que terminó en 2007, superando la infracción de 2005, de 40 millones de registros en CardSystems Solutions. González y otros 10 hackers buscaron objetivos y vulnerabilidades en las redes inalámbricas de Miami. Comprometieron las tarjetas de BJ's Wholesale Club Inc., DSW, OfficeMax, Boston Market, Barnes & Noble, Sports Authority y T.J. Maxx. La acusación se refirió a González por sus nombres de usuario conocidos: cumbajohny, soupnazi, segvec, kingchilli y stanozlolz.

El hackeo resultó embarazoso para TJ Maxx, quien descubrió la brecha en diciembre de 2006. La compañía creyó que el ataque había comenzado en mayo de 2006, pero las investigaciones posteriores averiguaron que comenzó en julio de 2005.

Arresto

González fue arrestado el 7 de mayo de 2008 por cargos de piratería en la red corporativa de Dave & Buster desde un restaurante en Islandia, Nueva York. El incidente ocurrió en septiembre de 2007. Robó cerca de 5.000 números de tarjeta. Se registraron transacciones fraudulentas por un total de 600.000 dólares en 675 de las tarjetas.

González fue arrestado en la habitación 1508 del National Hotel de Miami Beach. En varias incursiones relacionadas, las autoridades incautaron 1,6 millones de dólares en efectivo, incluyendo 1,1 millones de dólares en bolsas plásticas en una cápsula enterrada en el patio trasero de la casa de sus padres, sus portátiles y varias pistolas Glock.

Coacusados

González tenía múltiples coacusados estadounidenses por los robos de Dave & Buster y TJX. Los principales fueron:

- Stephen Watt, acusado de proporcionar una herramienta de robo de datos en un caso de robo de identidad. Fue condenado a dos años de prisión y tres años de libertad supervisada. El tribunal también le ordenó pagar 171,5 millones de dólares al estado.

- Damon Patrick Toey, se declaró culpable de fraude telefónico, fraude con tarjetas de crédito y robo de identidad agravado. Fue condenado a cinco años.

- Christopher Scott, declarado culpable por conspiración, acceso no autorizado a sistemas informáticos, fraude de dispositivo de acceso y robo de identidad. Sentenciado a siete años de prisión.

Sistemas de pago Heartland

En agosto de 2009, González fue acusado en Newark, Nueva Jersey, por cargos relacionados con la piratería de los sistemas informáticos de pago Heartland, Citibank, cajeros de 7-Eleven y Hannaford Brothers. Heartland padeció la mayor parte del ataque, en el que fueron robados 130 millones de números de tarjetas, mientras que de Hannaford Brothers robó 4.6 millones de números. El abogado de González dijo a StorefrontBacktalk que dos de los minoristas afectados fueron J.C. Penney y Target Corporation. Heartland informó que había perdido 12,6 millones de dólares en el ataque, incluyendo los honorarios legales. Supuestamente González llamó al ataque Operación Get Rich or Die Tryin.

Estos ataques fueron realizados por González, dos hackers no identificados, posiblemente rusos, y el conspirador, conocido como P. T.. Según la acusación, los ataques fueron realizados desde Miami. En agosto de 2007 inició los ataques contra 7-Eleven, en noviembre de 2007 contra Hannaford Brothers y el 26 de diciembre de 2007 contra Heartland, además de otras dos empresas no identificadas. González y sus compañeros estudiaron las terminales de salida de grandes empresas y atacaron a esta compañías desde una red de ordenadores en Nueva Jersey, Illinois, Letonia, los Países Bajos, y Ucrania.

Cubrieron sus ataques a través de Internet usando más de un pseudónimo de mensajería, almacenando datos relacionados con sus ataques a múltiples plataformas de hacking, deshabilitaron programas que registraban tráfico entrante y saliente sobre las plataformas de hacking y disfrazaban, mediante el uso de proxies, las direcciones de Internet desde las que se originaron sus ataques. La acusación dijo que los hackers probaron su programa contra 20 antivirus.

René Palomino Jr., abogado de González, acusó a un blog del New York Times de que la acusación surgió de disputas entre las oficinas de los Estados Unidos en Nueva York, Massachusetts y Nueva Jersey. Palomino dijo que González estaba en negociaciones con Nueva York y Massachusetts para un acuerdo de apelación en relación con T.J. Maxx. Palomino identificó al conspirador indeciso P.T. como Damon Patrick Toey, que se había declarado culpable en el caso T.J. Maxx. También dijo que Toey era el líder del círculo del caso Heartland, y no González. Dijo además que "El Sr. Toey ha estado cooperando desde el primer día. Se alojaba en el apartamento de González. Todo este complot fue idea del Sr. Toey... Era su bebé. No fue Albert González, tengo pruebas fehacientes de que no puedo realizar los ataques desde Nueva Jersey".

El abogado afirmó que uno de los hackers rusos sin nombre en el caso Heartland fue Maksym Yastremskiy, quien también fue acusado en el caso T.J. Maxx, pero que ya estaba cumpliendo 30 años en una prisión en Turquía por haber sido acusado de hackear varios bancos del país. Los investigadores dijeron que Yastremskiy y González intercambiaron 600 mensajes y que González le pagó 400.000 dólares a través de e-gold.

Yastremskiy fue arrestado en julio de 2007 en Turquía por cargos de piratería en 12 bancos en Turquía. La investigación del servicio secreto contra él se utilizó para construir el caso contra González, incluyendo una revisión secreta del ordenador portátil de Yastremskiy en Dubái en 2006.

Después de la acusación, Heartland emitió una declaración diciendo que no sabía cuántos números de tarjeta habían sido robados de la compañía y que no sabe cómo el gobierno de los EE. UU. alcanzó el número de 130 millones.

Apelación y sentencia

El 28 de agosto de 2009, el abogado de González presentó un informe ante el Tribunal del Distrito de Massachusetts en Boston, indicando que se declararía culpable de los 19 cargos en el caso de los Estados Unidos contra Albert González. De acuerdo con los informes, este trato podría "resolver" cuestiones con el caso de Nueva York contra Yastremskiy, en el Tribunal de Distrito de los Estados Unidos para el Distrito Este de Nueva York (el caso de Dave y Busters).

El 25 de marzo de 2010, la juez de distrito Patti Saris sentenció a González a 20 años de prisión por hackear y robar información de TJX, Office Max, la cadena de restaurantes Dave & Busters, Barnes & Noble y otras compañías. Al día siguiente, el juez Douglas P. Woodlock, del Tribunal de Distrito de los Estados Unidos, lo sentenció a 20 años en relación con el caso sobre los sistemas de pago de Heartland. Se ordenó el cumplimiento simultáneo de ambas penas, lo que significa que González cumplirá un total de 20 años para ambos casos. González también fue condenado a abonar más de 1,65 millones de dólares, un condominio en Miami, un automóvil BMW 330i azul 2006, ordenadores portátiles IBM y Toshiba, un arma de fuego Glock 27, un teléfono móvil Nokia, un anillo de diamantes de Tiffany y tres relojes Rolex.

El 25 de marzo de 2011, González presentó una moción en el Tribunal de Distrito de los Estados Unidos en Boston para retirar su declaración de culpabilidad. Afirmó que durante el tiempo que cometió sus crímenes, había estado ayudando al Servicio Secreto de los Estados Unidos en la búsqueda de ciberdelincuentes internacionales y culpó a sus abogados porque no le informaron de que podría haber usado una «autoridad pública» en su defensa. El Servicio Secreto se negó a apoyar la moción de González, que aún está pendiente.

González actualmente está cumpliendo su sentencia de 20 años en la USP Leavenworth, una penitenciaría estadounidense de mediana seguridad. Su liberación está prevista para 2025.

| Control de autoridades |

|

|---|

-

Datos: Q2831211

Datos: Q2831211